web打点

资产发现

1. 锁定目标基础信息 (Target Information)

这是信息收集的起点,目的是明确范围。

- 核心动作: 确定目标名称和主域名。

2. 互联网资产发现 (Internet Asset Discovery)

这是图中最庞大的分支,目的是尽可能多地找到目标的“暴露面”。攻击者通常会从以下6个维度入手:

- 企业归属与架构梳理:

- 动作: 查询域名备案(工信部、站长之家)和下属子公司(爱企查、天眼查、ENScan_GO)。

- 目的: 找到主公司名下的所有关联公司和域名,扩大攻击范围。

- 子域名发现(重中之重):

- 被动侦察(空间测绘): 使用 Fofa, Hunter, Quake, Shodan, Zoomeye, Crt.sh 等引擎搜索已公开的资产。

- 主动侦察(爆破/扫描): 使用 OneForAll, Layer子域名挖掘机等工具进行暴力枚举。

- 组件与框架识别:

- 动作: 识别目标网站使用了什么CMS、中间件或开发框架。

- 工具: EHole, Glass, 以及空间测绘指纹识别。

- 目的: 针对特定框架的已知漏洞(如Log4j, Shiro等)进行打击。

- 移动端资产:

- 范围: 安卓/iOS APP、微信小程序/公众号、支付宝小程序。

- 渠道: 七麦数据、豌豆荚、应用宝等应用市场。

- 供应商查询:

- 通过招标平台或空间测绘,寻找目标的软件/硬件供应商,为“供应链攻击”做准备。

3. 敏感信息排查 (Sensitive Information Investigation)

- 搜索引擎黑客语法 (Google Hacking):

- 利用特定搜索词(如

password,admin,VPN,OA)配合site:目标域名,查找暴露的后台或敏感文件。

- 利用特定搜索词(如

- 代码托管泄露:

- 在 GitHub 或 Gitee 上搜索目标公司的代码仓库,寻找硬编码的账号密码或密钥。

- 社工库与泄露查询:

- 邮箱泄露: 使用 Hunter.io, Phonebook.cz 等工具查找员工邮箱格式或已泄露的凭据。

- 网盘泄露: 搜索凌风云等网盘中是否含有内部文件。

打法

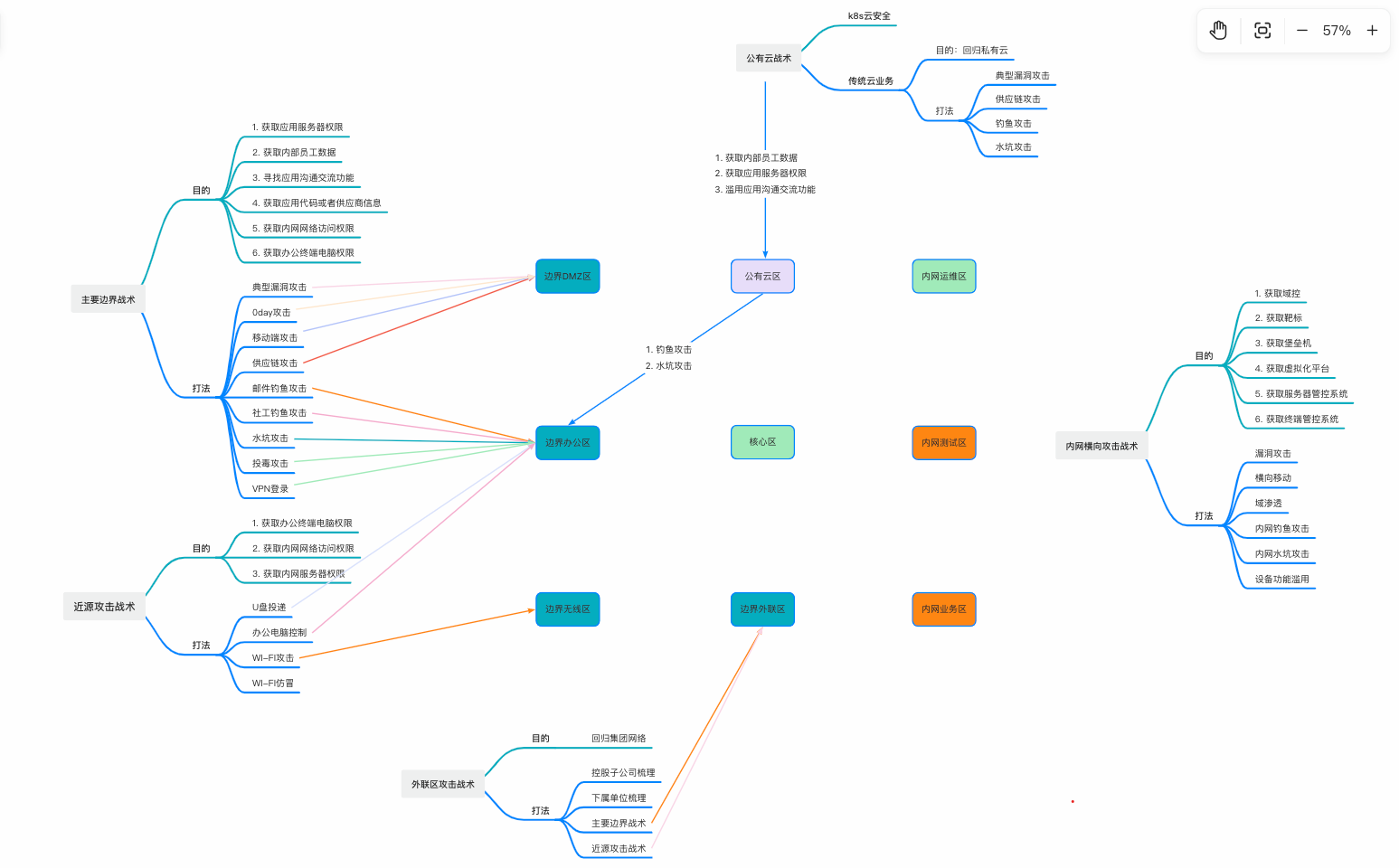

1. 主要边界战术 (Main Border Tactics)

这是攻击者从外部互联网突破进入企业网络的主要手段。

- 攻击目标区域: 边界DMZ区、边界办公区。

- 攻击目的:

- 获取应用服务权限。

- 获取内部员工数据。

- 寻找应用沟通交流功能。

- 获取应用代码或者供应商信息。

- 获取内网网络访问权限。

- 获取办公终端电脑权限。

- 具体打法:

- 典型漏洞攻击、0day攻击。

- 移动端攻击。

- 供应链攻击。

- 邮件钓鱼攻击、社工钓鱼攻击。

- 水坑攻击。

- 投毒攻击。

- VPN登录。

2. 近源攻击战术 (Proximity Attack Tactics)

这是一种需要物理接近目标(如在公司楼下或混入公司内部)实施的攻击方式。

- 攻击目标区域: 边界无线区、边界办公区。

- 攻击目的:

- 获取办公终端电脑权限。

- 获取内网网络访问权限。

- 获取内网服务弱权限。

- (最终导向边界无战区)。

- 具体打法:

- U盘投递(摆渡攻击)。

- 办公电脑控制。

- Wi-Fi 攻击。

- Wi-Fi 伪冒。

3. 公有云战术 (Public Cloud Tactics)

针对企业部署在公有云上的资产进行的攻击。

- 攻击目标区域: 公有云区(进而通过钓鱼或水坑攻击渗透至边界办公区)。

- 攻击目的:

- 获取内部员工数据。

- 获取应用服务器权限。

- 滥用应用沟通交流功能。

- 核心目的: 回归私有云(从云端跳板进入内网)。

- 涉及领域:

- K8s云安全。

- 传统云业务(打法包括:典型漏洞攻击、供应链攻击、钓鱼攻击、水坑攻击)。

4. 外联区攻击战术 (External Connection Zone Tactics)

针对与企业有连接的第三方或子公司进行的攻击。

- 攻击目标区域: 边界外联区。

- 攻击目的: 回归集团网络(通过子公司/下级单位跳板进入主集团)。

- 具体打法:

- 控制子公司梳理。

- 下属单位梳理。

- 结合“主要边界战术”和“近源攻击战术”。

5. 内网横向攻击战术 (Intranet Lateral Movement Tactics)

当攻击者已经进入网络内部后,为了扩大战果而进行的移动。

攻击目标区域: 核心区、内网运维区、内网测试区、内网业务区。

攻击目的:

- 核心: 获取域控权限。

- 获取凭据。

- 获取堡垒机权限。

- 获取虚拟化平台权限。

- 获取服务器管控系统、终端管控系统权限。

具体打法:

- 漏洞攻击。

- 横向移动。

- 城渗透(可能是指穿透)。

- 内网钓鱼攻击、内网水坑攻击。

- 设备功能滥用。

自动化信息收集

1. 资产识别 (Asset Identification)

- EHole (EdgeSecurityTeam): https://github.com/EdgeSecurityTeam/EHole

- Glass: https://github.com/s7ckTeam/Glass

- EHole-modify: https://github.com/A10nggg/EHole-modify

2. 端口扫描 (Port Scanning)

- TXPortMap: https://github.com/4dogs-cn/TXPortMap

- Masscan_to_nmap: https://github.com/7dog7/masscan_to_nmap

3. POC 扫描 (POC Scanning)

4. 漏洞扫描联动 (Vulnerability Scanning)

- Rad-Xray: https://github.com/timwhitez/rad-xray

绕waf

查找真实 IP

利用网站自身功能: 如利用邮件发送功能(查看邮件源码中的发送 IP)。

利用安全漏洞: 如 SSRF(服务端请求伪造)漏洞探测内网或回显 IP。

信息泄露: 直接查找网站可能泄露 IP 的配置文件或报错信息。

页面跳转分析: 检查注册页面、登陆页面、SSO(单点登录)页面跳转过程中是否暴露真实 IP。

历史数据检索:

- 搜索搜索引擎的历史镜像。

- 查询空间测绘引擎(如 FOFA, Shodan)的历史解析记录。

企业资产梳理: 扫描目标企业的出口网段。

Payload 混淆

编码转换:

- 利用 URL 编码、二次 URL 编码。

- 使用其他非标准编码,或插入空格符、换行符、制表符来干扰解析。

SQL 注入特有混淆:

- 内联注释: 使用

/**/或/*1user()*/替换空格或包裹关键词。 - 使用生僻运算符和函数。

HTTP 协议/数据包层面:

- 超大数据包: 发送超过 WAF 检测缓冲区的数据包。

- Content-Type 变换: 修改或混淆

Content-Type,如使用application/json,text/xml,multipart/form-data等不同格式提交 Payload。 - IP 伪造: 修改

X-Forwarded-For头部欺骗 WAF 来源 IP。 - 分块传输 (Chunked Transfer): 利用 HTTP 分块传输编码绕过检测。

- https://github.com/c0ny1/chunked-coding-converter

解析差异利用 (参数污染/混淆):

- 00截断: 利用

%00截断文件名。 - 描述行混淆 (Parameter Pollution):

- 例如同时发送

filename="2.php"和filename="2.png"。利用 WAF 和后端服务器(如 PHP)解析顺序的不一致(一个取第一个,一个取第二个)来绕过。 - 或者使用

filename="p3.txt";filename="t3.jsp"这种形式。

- 例如同时发送

- Boundary 边界混淆: 针对

multipart/form-data的 boundary 进行特殊构造。

web打点

http://xiaowu5.cn/2025/12/10/web打点/