对象

web

操作系统

代码

数据库

分析加密过程

密文位数

密文特征

数字,字母,大小写,符号

操作系统(ntml)

数据库(md5+salt)

web(md5)

加密方式

密码存储加密有:MD5(常用与数据库,web加密,由32 或 16 位位由数字"0-9"和字母"a-f"所组成的字符串。若无法解密,则可能是1,用户密码太过复杂,2,采用MD5+salt方式加密,需找到salt才可解密,格式为md5:salt)、AES(非对称加密)、DES (对称加密)、NTLM(用于系统加密)、SALT(结合MD5)

数据传输加密:BAES64、URL、HEX、ASCLL

前端JS加密:JOTHER(只用! + ( ) [ ] { }这八个字符就能完成对任意字符串的编码)、JSFUCK(与 jother 很像,只是少了{ })、颜文字加密

后端加密:PHP:乱码,头部有信息、.NET:DLL 封装代码文件、JAVA:JAR&CLASS 文件

CTF常见加密解密总结

30余种加密密文特征分析

https://mp.weixin.qq.com/s?__biz=MzAwNDcxMjI2MA==&mid=2247484455&idx=1&sn=e1b4324ddcf7d6123be30d9a5613e17b&chksm=9b26f60cac517f1a920cf3b73b3212a645aeef78882c47957b9f3c2135cb7ce051c73fe77bb2&mpshare=1&scene=23&srcid=1111auAYWmr1N0NAs9Wp2hGz&sharer_sharetime=1605145141579&sharer_shareid=5051b3eddbbe2cb698aedf9452370026#rd

在线加密解密网站

http://www.jsfuck.com

jsfuckhttp://www.hiencode.com

CTF在线解码工具,可解多种

密文存在的地方

实验:解AES码

进入靶场

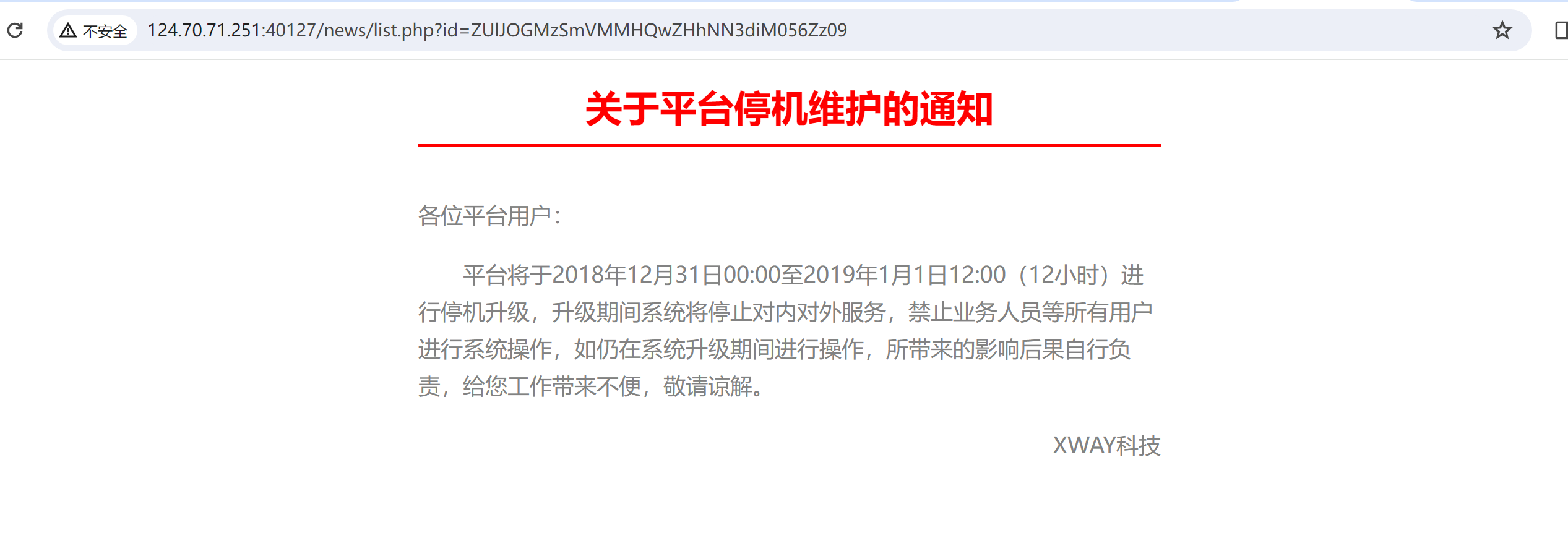

根据提示找到入口,观察url

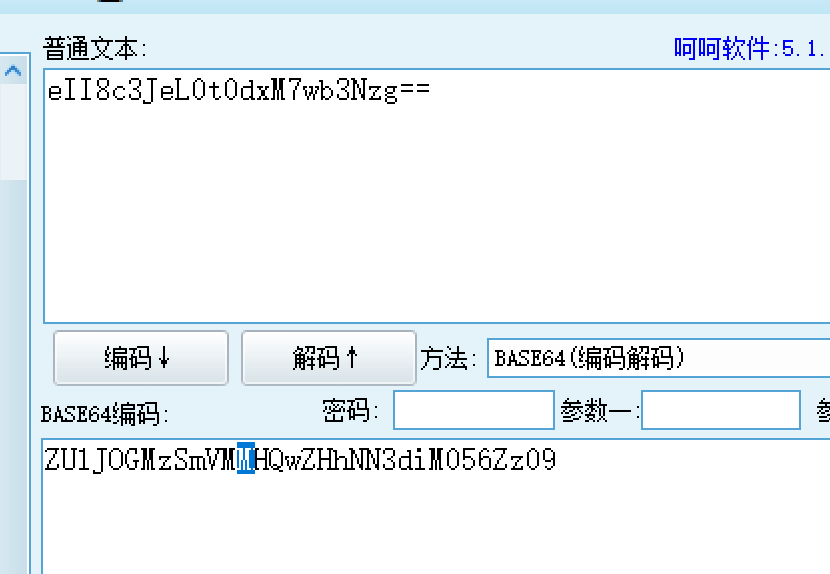

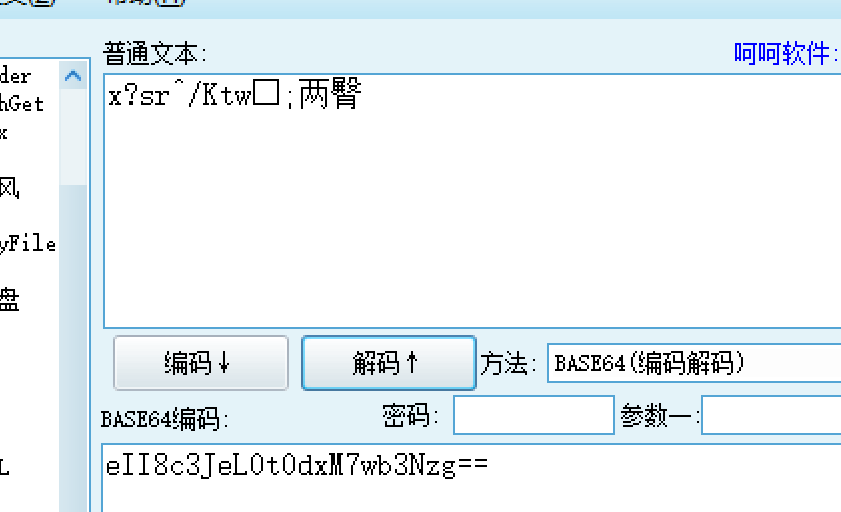

url像是BASE64加密,拿去解一下,发现解码结果依然是base64,再进行解码,发现为乱码,故排除base64

访问该站点的另一个目录试试

有三个文件,其中前两个都是返回首页面,下载第三个压缩包并打开

发现是编码方式,根据这个尝试解码(看不懂代码可放到gpt解释一下)

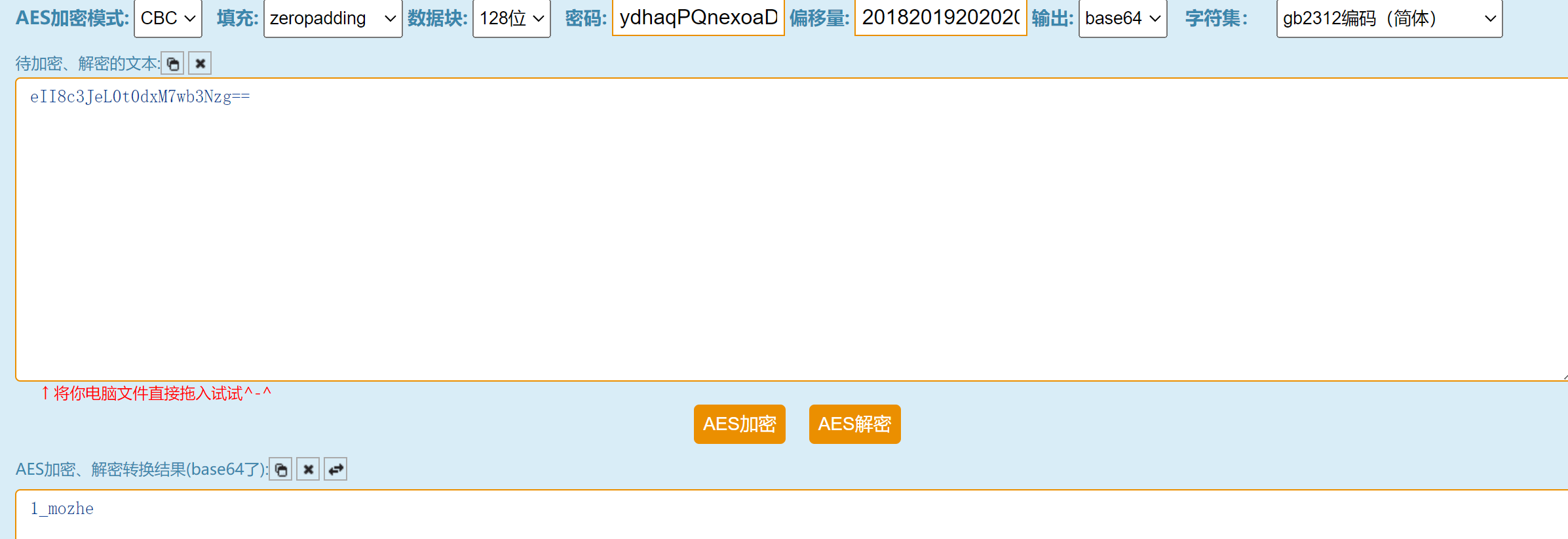

根据解释,打开AES解码网站,尝试解码,成功

网友评论